С

егодня мы поговорим о восстановлении данных с точки зрения «предпринимателей» с большой дороги. Как вы уже наверное догадываетесь, речь пойдёт об уловках на которые идут недобросовестные индивиды (это может быть выездной мастер, специалист в сервисе или лаборатории) для удержания клиента в рамках своего ценового диапазона. Под уловками, мы понимаем - ряд действий направленных на временное выведение из строя устройства хранения данных. В большинстве случаев, это внешние жесткие диски или предустановленные в ноутбуки или стационарные компьютеры накопители (традиционные диски или гибридные). Также бывали случаи, когда некоторые методики отрабатывались на флешках, sd-картах и ssd-накопителях.

Количество подобных заказов уменьшается с каждым годом. Что говорит о неблагоприятном климате для противозаконной деятельности или о миграции любителей быстрых денег в другие сферы кибермошенничества. Данную статью, для удобства, мы поделим на несколько уровней:

Количество подобных заказов уменьшается с каждым годом. Что говорит о неблагоприятном климате для противозаконной деятельности или о миграции любителей быстрых денег в другие сферы кибермошенничества. Данную статью, для удобства, мы поделим на несколько уровней:

Level «бегунок»

Имеет опыт сборки/разборки различной техники (ноутбуки, компьютеры, смартфоны), диагностировать и производить модульный ремонт техники, работа с ОС Windows, macOS, Linux на уровне продвинутого пользователя, базовое представление о работе жестких дисков и твердотельных накопителей. Опыт работы с бесплатными программами по восстановлению данных (Photorec, Recuva, Disk Drill, Lazesoft Mac Data Recovery и т.д.) и редактирования структуры разделов MBR и GPT (утилитами Bootice, HDHacker, HxD).

Level «грустный лис»

Имеет опыт по ремонту мобильной и компьютерной техники (знание элементной базы, навыки работы с тех. документацией и схемами, пайка bga и smd-компонентов), умение работать утилитами (WDMarvel) и с HEX-редактором (WinHex, HexEditor Neo, HxD и т.д.), базовое представление о структуре часто употребимых файловых систем (fat32, ntfs, ext4, apfs). Базовые навыки администрирования Windows и Linux систем.

Level «жадный филин»

Имеет опыт по ремонту и восстановлению данных с жестких дисков, гибридных и твердотельных накопителей. Базовые навыки работы с комплексами ACELAB, MRTLab.

Дисклеймер

Цель данной статьи это повышение уровня осведомленности пользователей и специалистов о возможных случаях модификации устройств хранения данных. Это не пошаговая инструкция! Информация предоставлена исключительно для ознакомления. Запрещено использовать в противоправных и противозаконных целях. К чему могут привести такие забавы читать тут

✕Уровень «бегунок»

На данном уровне, хвостатому потребуется наличие скотча, клея или любого другого изолирующего материала. И утилит для правки MBR: Bootice, HDHacker. А также стандартный набор отвёрток torx, который вы сможете приобрести в любом «хозмаге» страны. Филигранность и умение работы с мелкими деталями, приветствуется.

Любая модификация платы электроники накопителя, может привести к частичной или полной потери данных и работоспособности накопителя в целом! Не пытайтесь повторить описанные случаи на ценных для вас устройствах хранения данных!

✕Изоляция контактов бмг или двигателя

Д анный метод был распространён у выездных мастеров. Так как не требовал особых умений и навыков. И с легкостью передавался от «мастера к ученику». За свою историю, видоизменялся и принимал более изощренные формы в параллели с ростом компьютерной грамотности народонаселения. В ход шла любая клейкая лента, изолента. Чуть позже, стал появляться супер-клей. Суть метода заключалась в том, чтобы заизолировать контактную площадку блока магнитных головок или двигателя. И тем самым вызвать ситуацию, при которой накопитель переставал бы определяться и читать паспорт. В некоторых случаях, диски приносились с залипшими головами на поверхности пластин (пример залипания) или с запилами (пример запила). Что явно указывало на то, что модификации вносились «на лету», без отключения от питания. Что естественно приводило к подобным результатам.

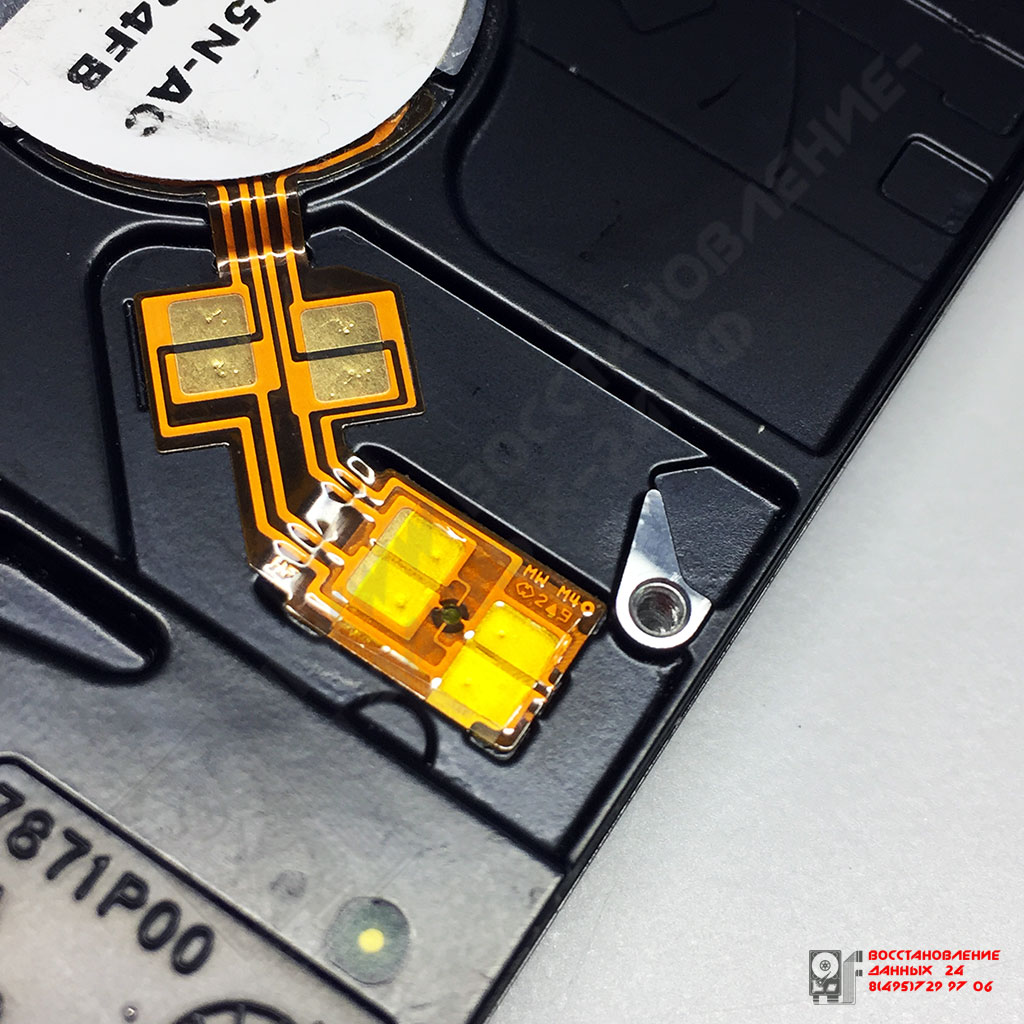

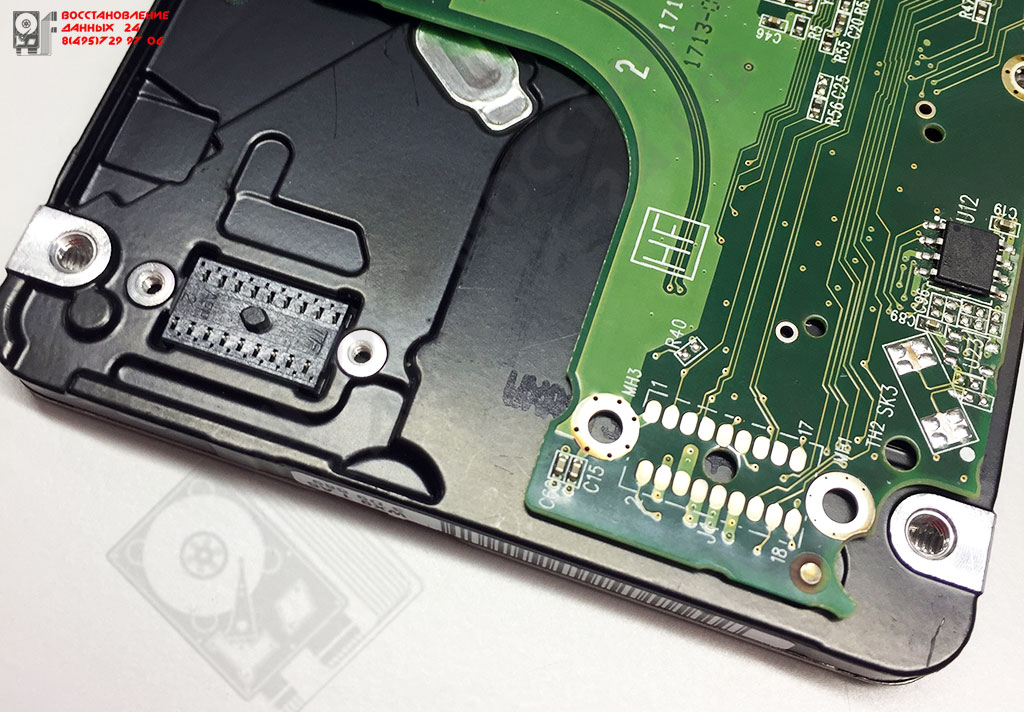

Заклеенная скотчем контактная площадка мотора Western Digital WD10JPVT-22A1YT0

Выводы:

Как вы можете наблюдать, благодаря обычной офисной утвари, возможно одурачить даже внимательного человека. А с учетом того, что большинство вредителей, вносят модификации без отключения питания. Есть немалая вероятность того, что подобные действия могут привести к физическому повреждению поверхности пластин! Что в свою очередь, приведёт к частичной или полной потери данных.Заклеенная скотчем контактная площадка мотора Samsung ST320LM000

Проклеенная клеем контактная площадка бмг Western Digital WD5000LPVX-80V0TT0

Появление технологии TRIM на ssd-дисках, поставило крест на восстановлении данных после случайного удаления/форматировая или переразметки разделов. С недавних пор, подобие функции TRIM можно наблюдать на новых жестких дисках с черепичной магнитной записью (SMR). Так что любое необдуманное изменение файловой системы может привести к полной потери информации находящейся на диске! Шутки закончились! Не пытайтесь повторить описанные случаи на ценных для вас устройствах хранения данных!

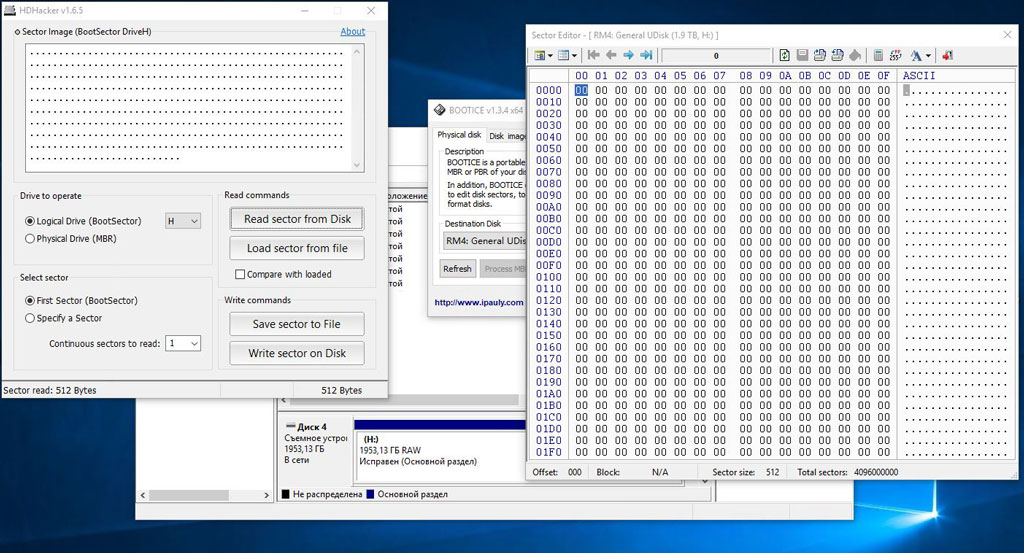

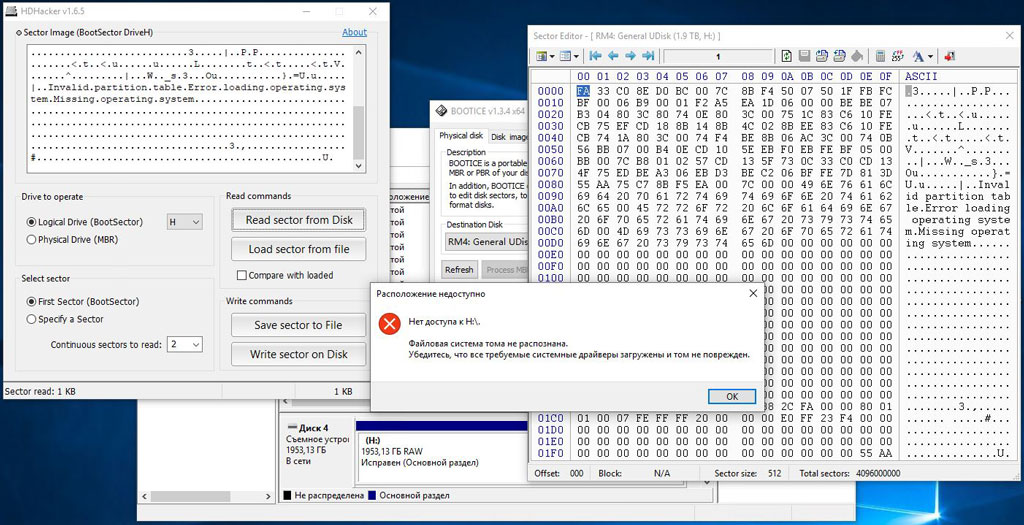

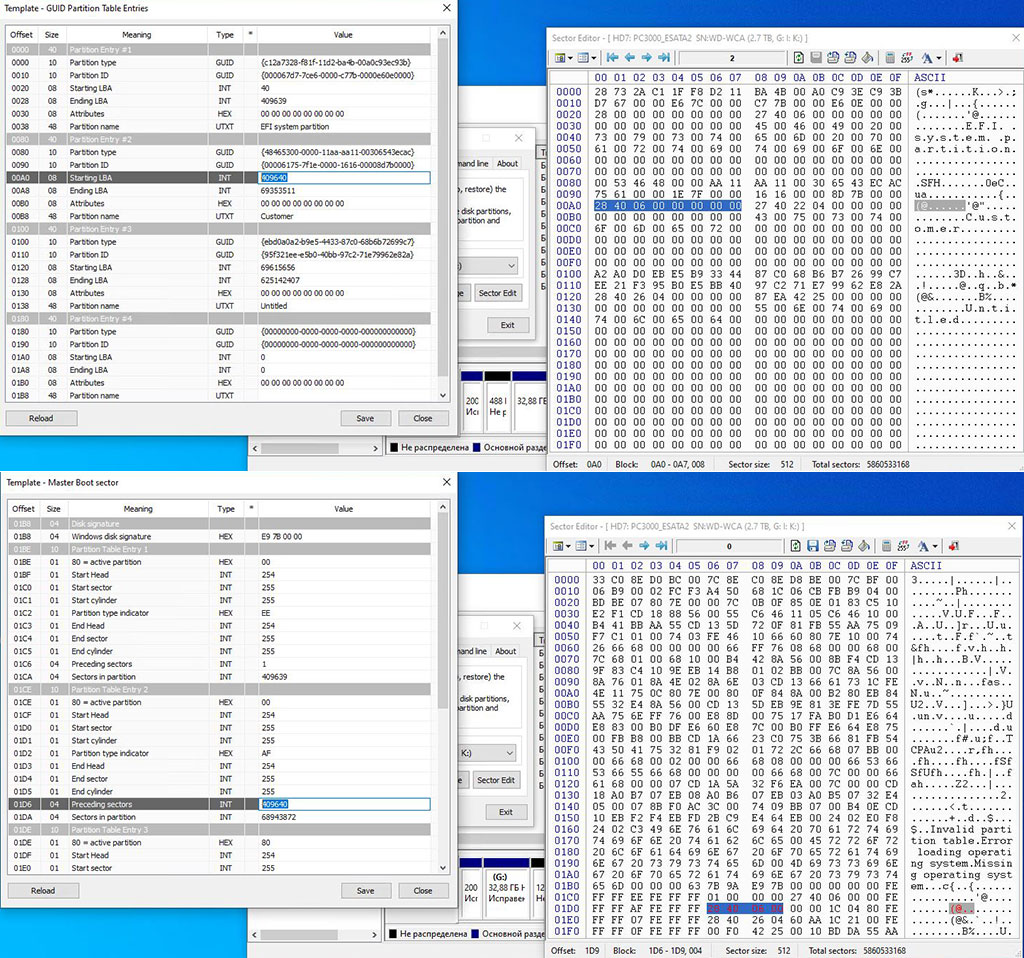

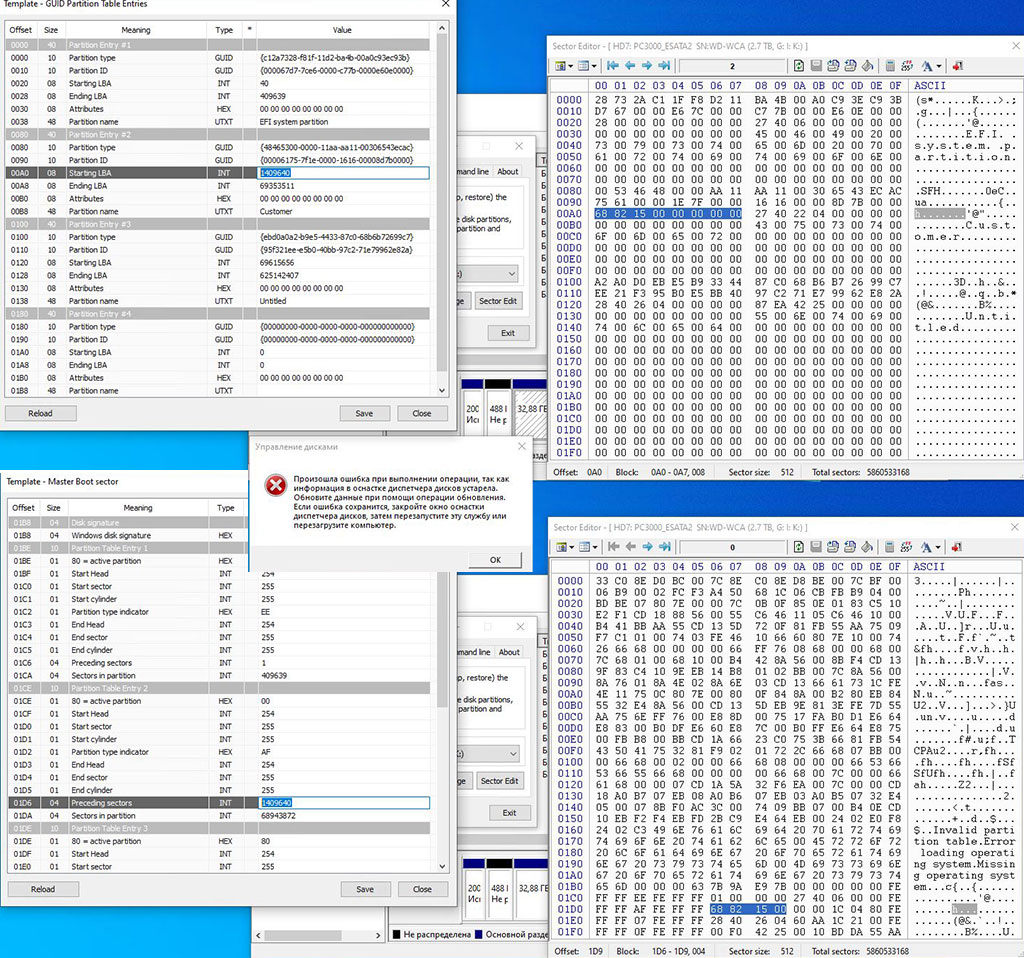

✕Перенесенный MBR в произвольный сектор (в данном примере в 1 сектор)

Правка таблицы разделов GPT

Правка главной загрузочной записи (MBR)

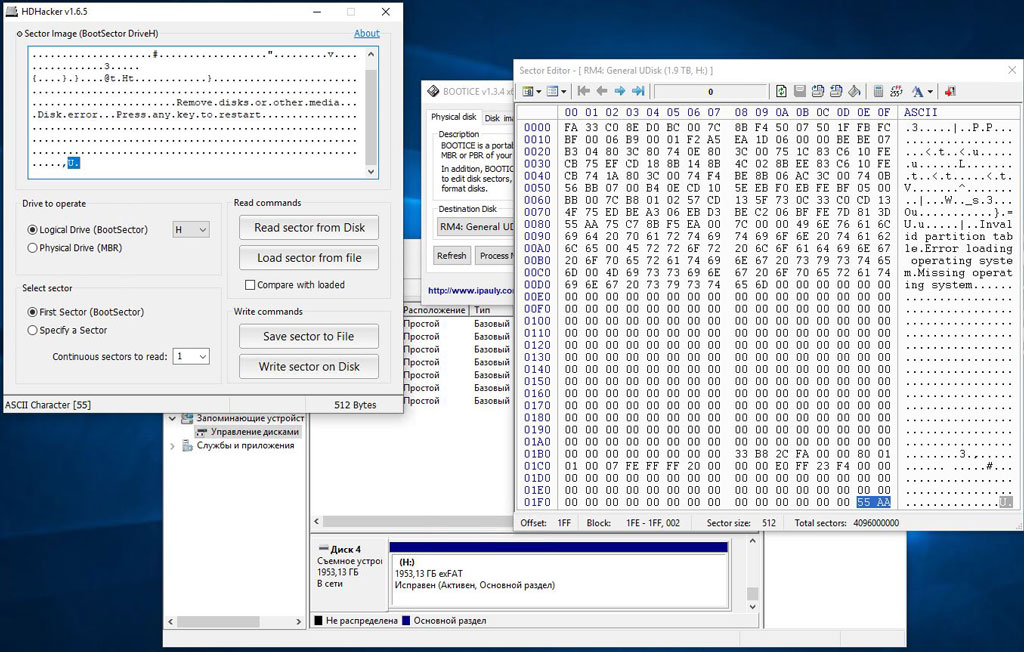

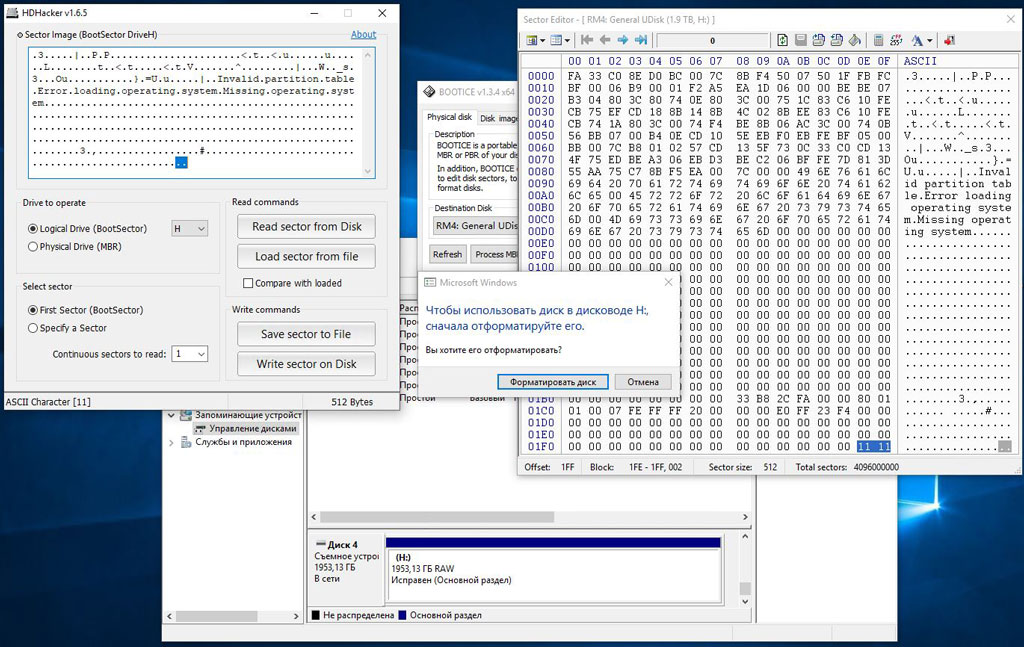

Е щё один способ блокировки доступа к данных - правка главной загрузочной записи (Master Boot Record). Самый излюбленный метод - правка последних 2 байт ( HEX: 55h AAh ) в MBR. Мошенники изменяют значение последних 2-x байт 0-ого сектора на произвольные. В результате Windows не может распознать правленый накопитель и предлагает его отформатировать. Еще встречались случаи, когда MBR переносился в другой сектор и вызывал похожие проблемы. Главная неприятность данного метода, жертвы не глядя нажимают на кнопку «Форматировать диск». И с этого момента, у незатейливых бизнесменов, появляется реальная работа. С которой они не всегда справляются сами, особенно, если резервных копий нет.

Правка последних 2 байт MBR (сигнатура 55h AAh)

Выводы:

Работа через утилиты не сложнее проклейки контактов. Для злоумышленника не составит труда выполнить правку mbr и заблокировать доступ к пользовательским данным. Но каким бы не казался простым данный метод, правка главной загрузочной записи, может привести к полной потере данных (разделов и папок находящиеся в них).Уровень «грустный лис»

На данном уровне, лохматому потребуются умения работать: с командной строкой (Windows, Linux, Mac), с HEX-редактором (WinHex, HexEditor Neo, HxD и т.д.), утилитами Bootice и наличие термовоздушной паяльной станции.

Любая модификация платы электроники накопителя, может привести к частичной или полной потери данных и работоспособности накопителя в целом! Не пытайтесь повторить описанные случаи на ценных для вас устройствах хранения данных!

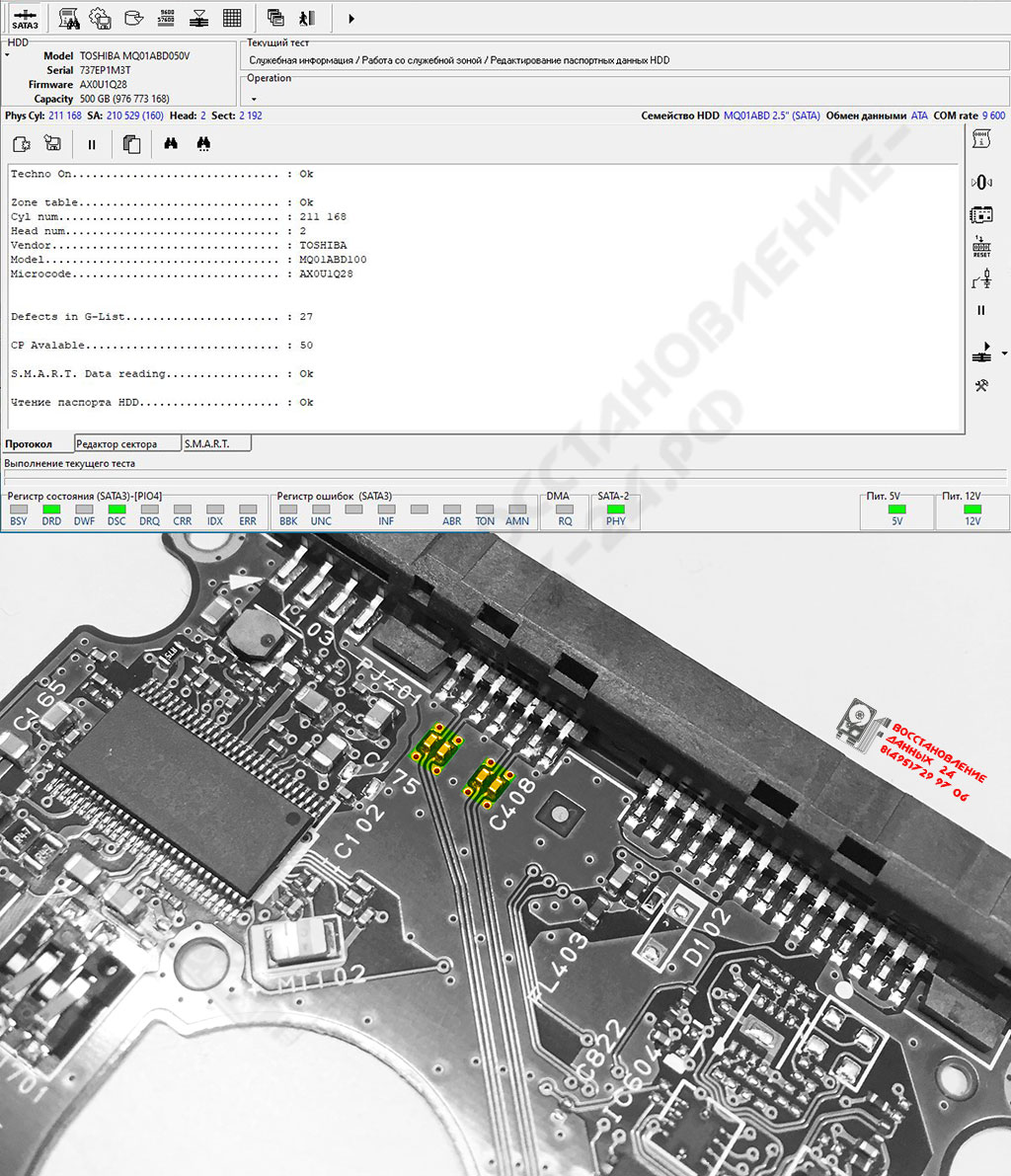

✕TOSHIBA MQ01ABD050V с выпаянными smd-элементами

При полном разрыве в цепи канала приёма данных (5пин/B- и 6пин/B+): любые операции через sata-интерфейс будут завершаться с ошибкой. При этом двигатель накопителя работает. (на фото)При разрыве одной линии канала приёма данных (5пин/B-): накопитель отдаёт паспорт, читает модули, но не может править их. Чтение/Запись пользовательской зоны возможна. Двигатель накопителя работет.

При разрыве одной линии канала передачи данных (3пин/A-): накопитель отдаёт паспорт, читает модули, но не может править их. Чтение пользовательской зоны возможно. Двигатель накопителя работает.

При выпайке smd-предохранителя цепи питания: инициализации платы электроники не происходит. Двигатель накопителя не работает.

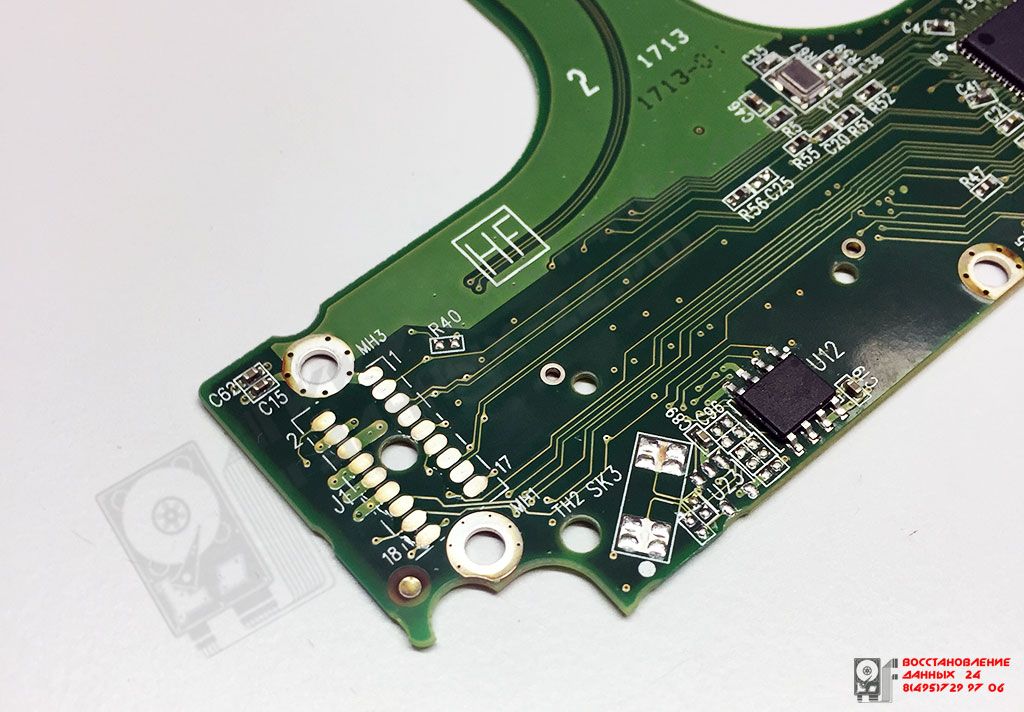

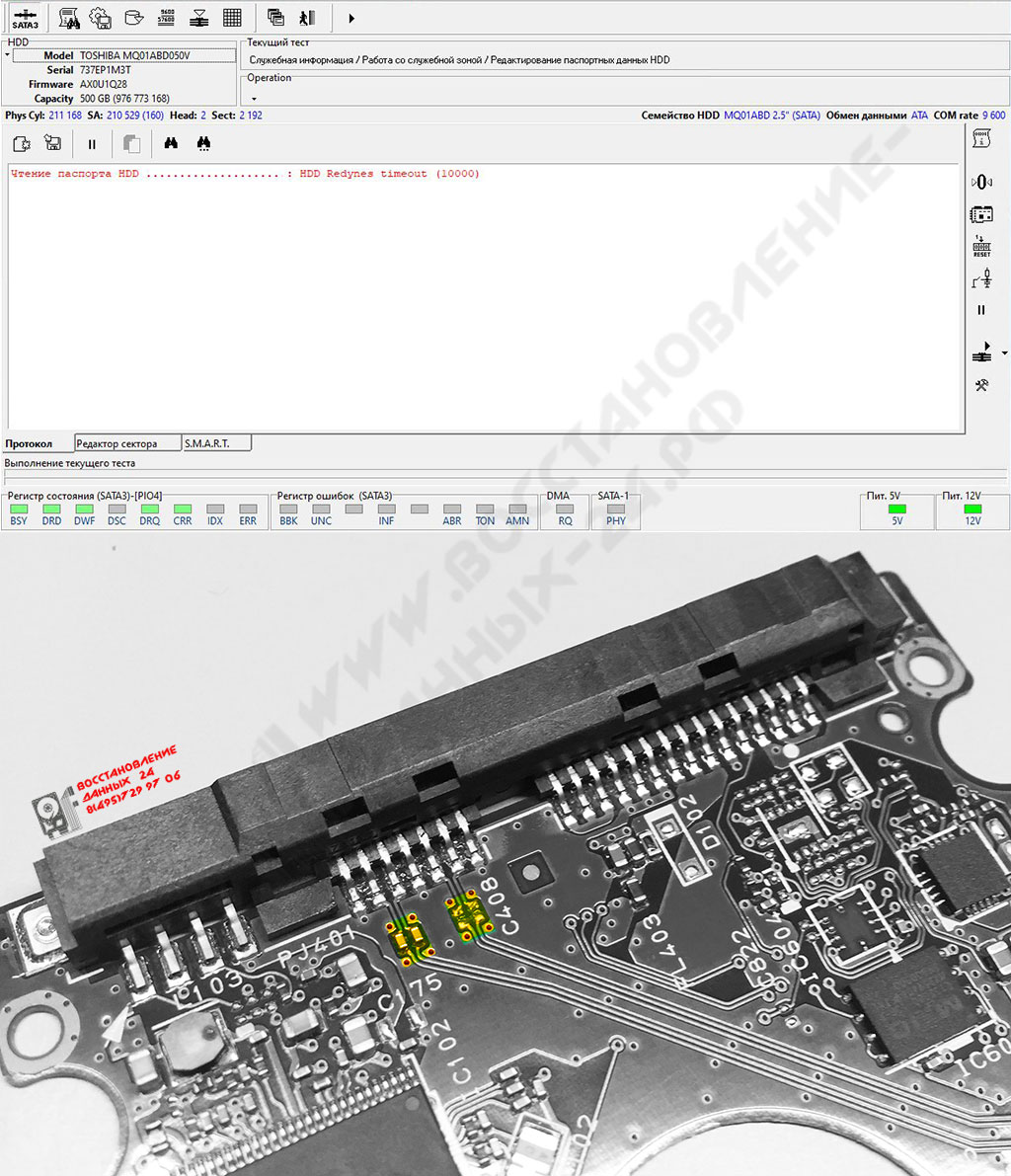

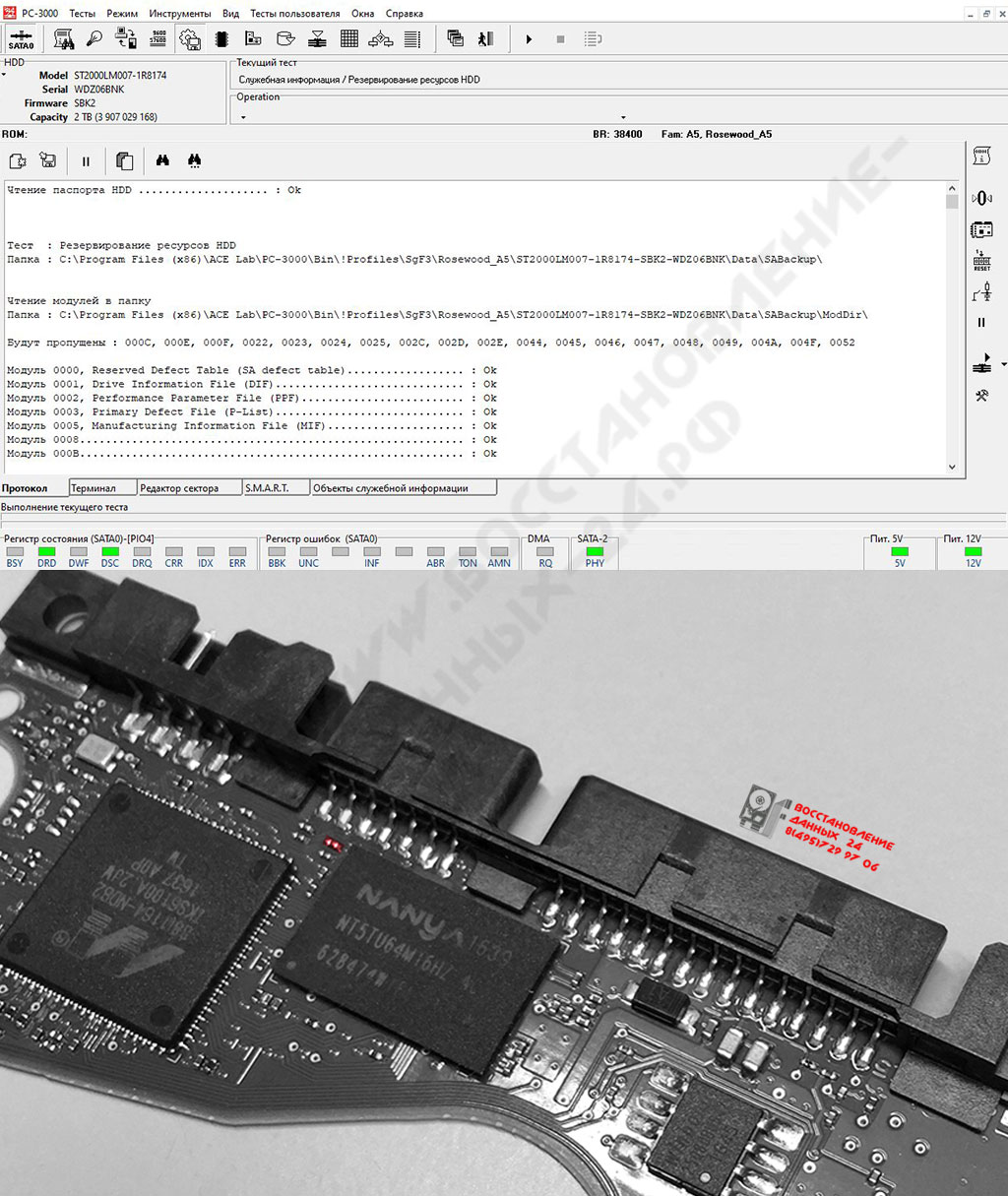

ST2000LM007-1R8174 c выпаянными smd-элементами

При разрыве одной линии канала на приём данных (5пин/B-): любые операции через sata-интерфейс будут завершаться с ошибкой. При этом двигатель накопителя работает. (на фото)При разрыве одной линии канала передачи данных (3пин/A-): накопитель отдаёт паспорт, но при этом, чтение модулей или правка сектора невозможна. Двигатель накопителя работает.

При выпайке smd-предохранителя цепи питания: инициализация платы электроники не происходит. Двигатель накопителя не работает.

Модификация платы электроники накопителя

Одним из любимых методов «обиженных» мастеров - выпайка smd-конденсаторов одного из каналов обмена данных или всех сразу. Не путать с методом доступа к SATA-контроллеру минуя USB-мост (данный метод используется при повреждении служебной зоны или при наличии бед-секторов, когда работа через usb-интерфейс невозможна т.к. накопитель постоянно зависает или уходит в стук).

Что приводило к потере доступа к данным пользователя и служебным модулям. В купе с реальными неисправностями это создавало трудности при проведении диагностики. Так как накопитель мог выходить в готовность и вести себя как ни в чем ни бывало (unc-ошибки при чтении неизбежны).

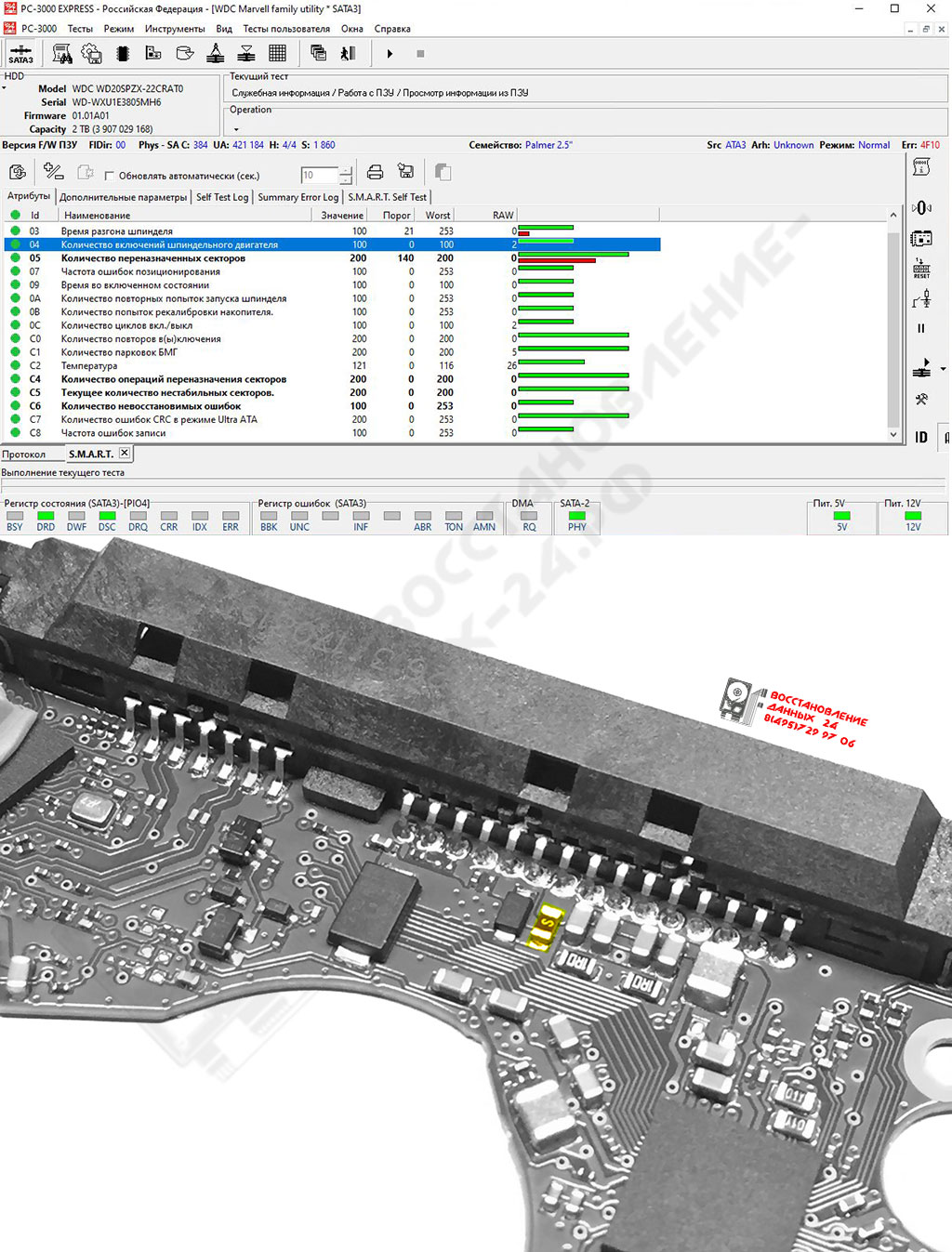

WD20SPZX-22CRAT0 с отпаянными smd-элементами

При разрыве одной линии канала приёма данных (5пин/B-): любые операции через sata-интерфейс будут завершаться с ошибкой (накопитель весит в BSY).При этом двигатель накопителя работает.При разрыве одной линии канала передачи данных (3пин/A-): Накопитель выходит в готовность, чтение служебной зоны невозможно. Чтение пользовательской зоны возможно, запись отсутствует. Двигатель накопителя работает.

При выпайке smd-предохранителя цепи питания: инициализация платы электроники не происходит. Двигатель накопителя не работает. (на фото)

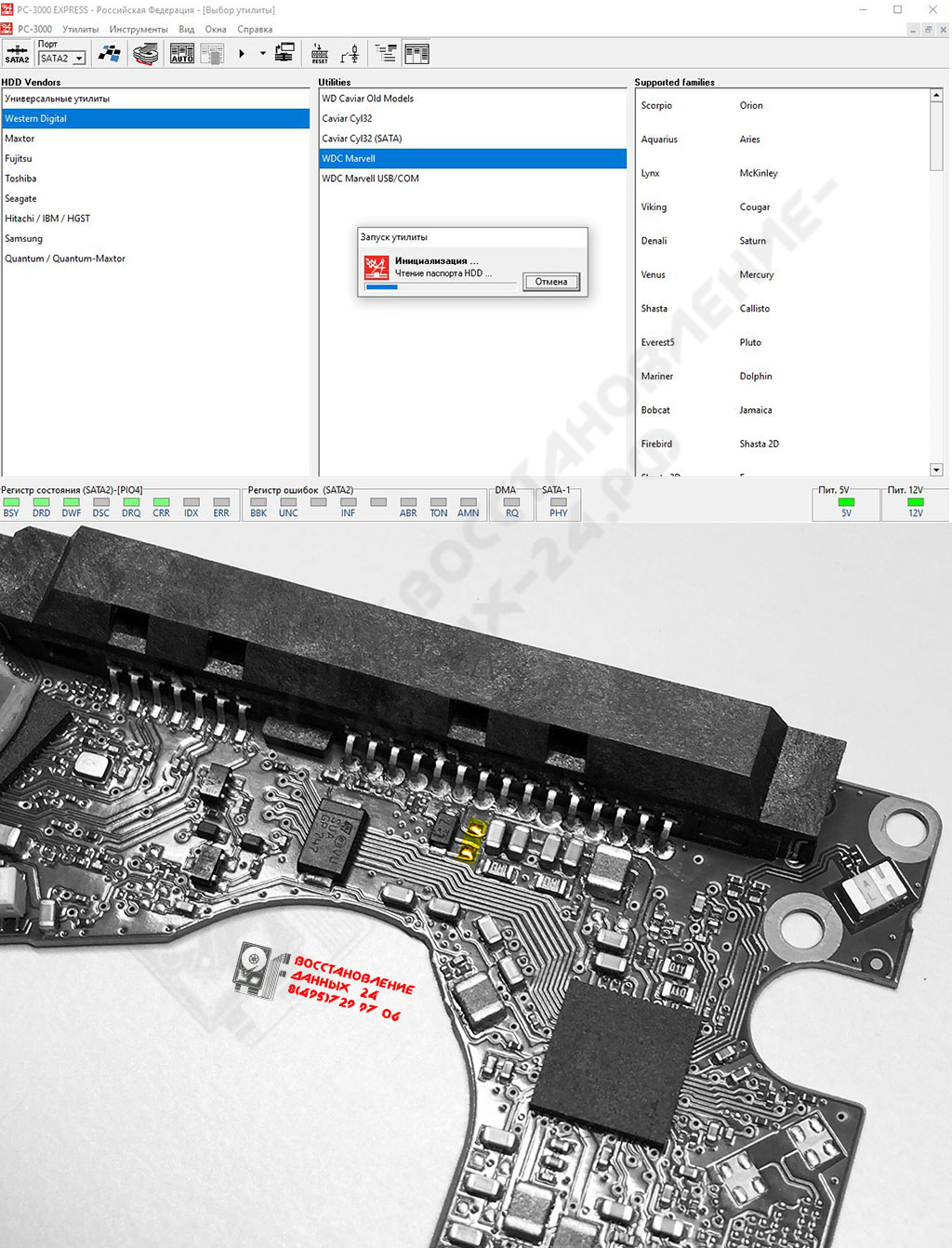

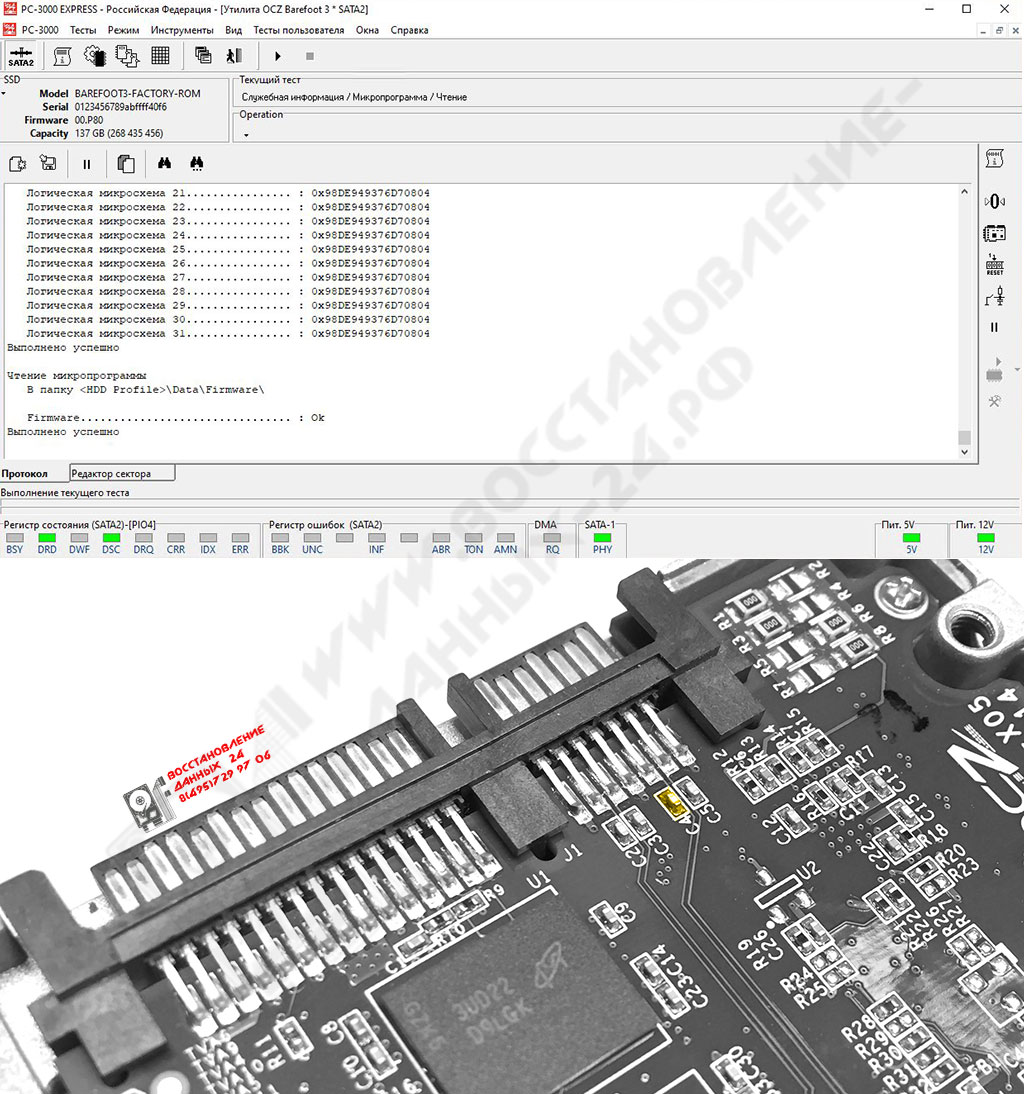

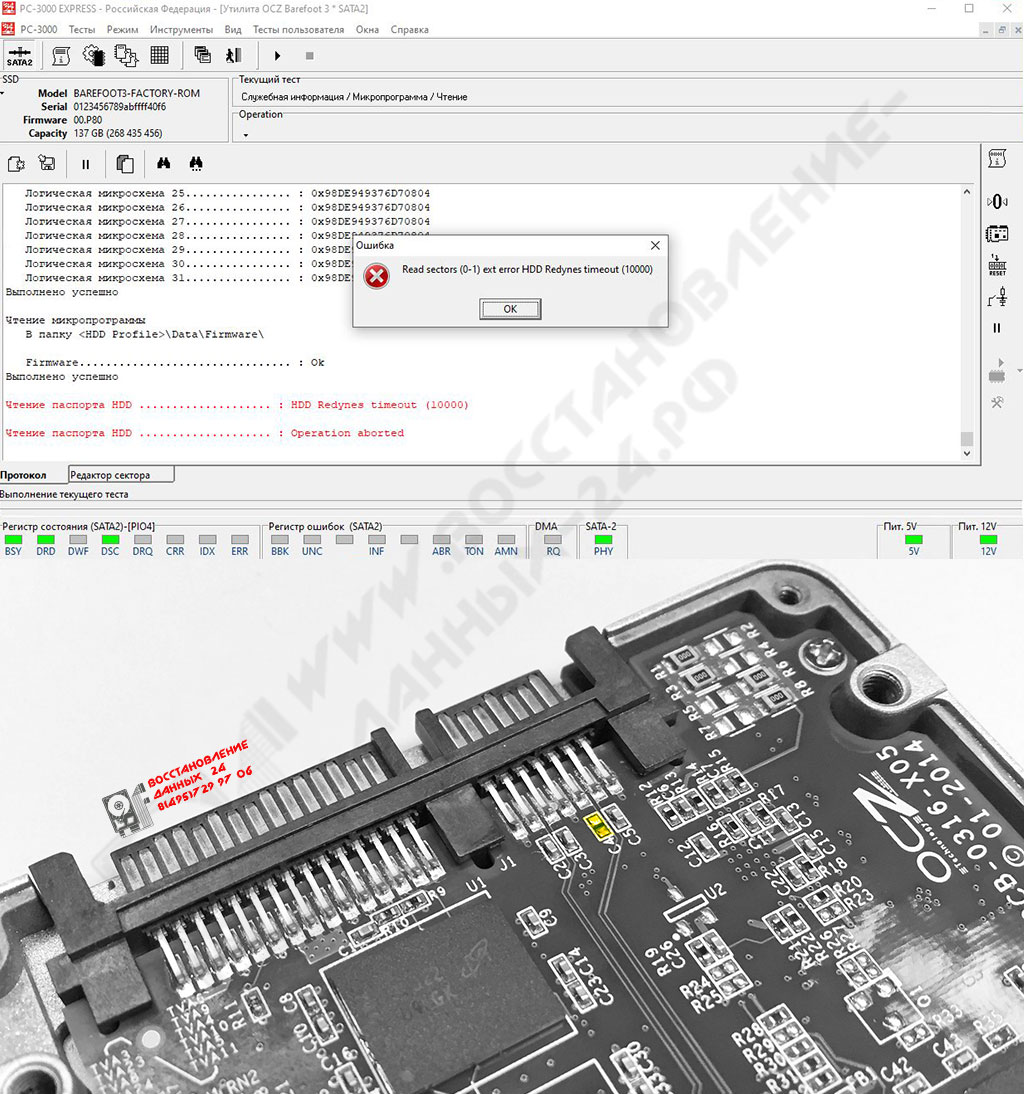

OCZ Vertex 460 c выпаянными smd-элементами

При наличии хотя бы одного разрыва в любой из линий каналов приёма/передачи данных: любые операции sata-интерфейс будут завершаться с ошибкой.На фото выпаян smd-конденсатор (3пин/A-)

Выводы:

При наличии паяльной станции и прямых рук, подобную модификацию можно сделать без следов вмешательства. В сервисах и лабораториях оказывающих услуги по восстановлению данных, при подобных неприятностях с платой электроники (контроллером), просто заменяют «глючную» плату, на время пока происходит вычитка данных. При работе с твердотельными накопителями, приходится производить осмотр.В любом случае, подобная модификация контроллера, ни к чему хорошему не приведет. Из-за большого числа unc-ошибок, которые непременно появятся после модификации платы электроники, считываемая информация будет частично или полностью поврежденной. А в случае если специалист, вовремя, не обратит внимание на порчу контроллера, есть шанс угробить служебную зону.

Появление технологии TRIM на ssd-дисках, поставило крест на восстановлении данных после случайного удаления/форматировая или переразметки разделов. С недавних пор, подобие функции TRIM можно наблюдать на новых жестких дисках с черепичной магнитной записью (SMR). Так что любое необдуманное изменение файловой системы может привести к полной потери информации находящейся на диске! Шутки закончились! Не пытайтесь повторить описанные случаи на ценных для вас устройствах хранения данных!

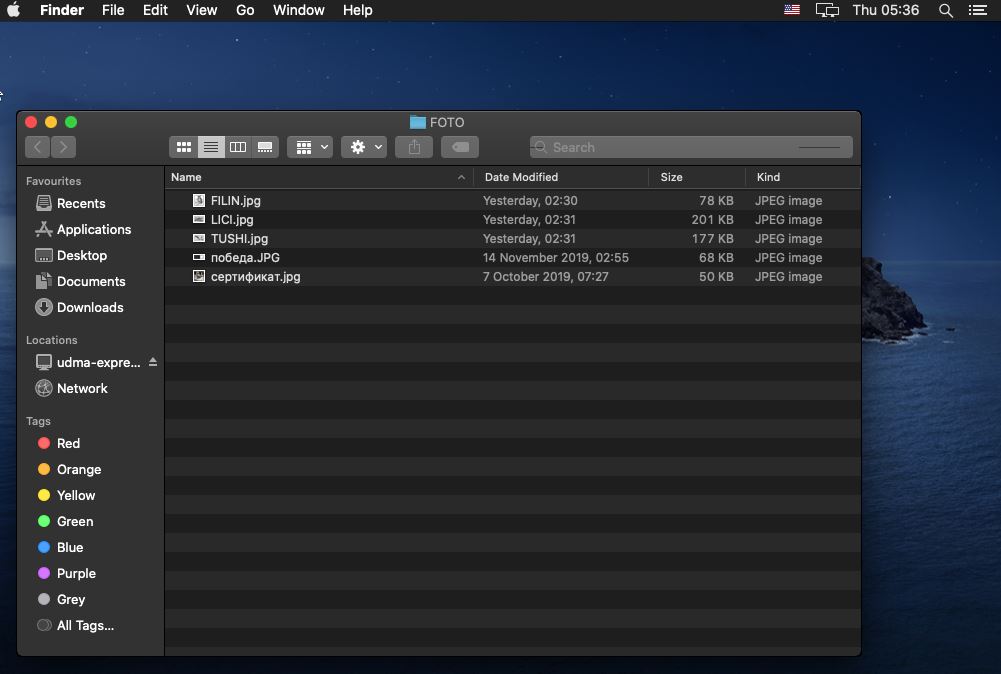

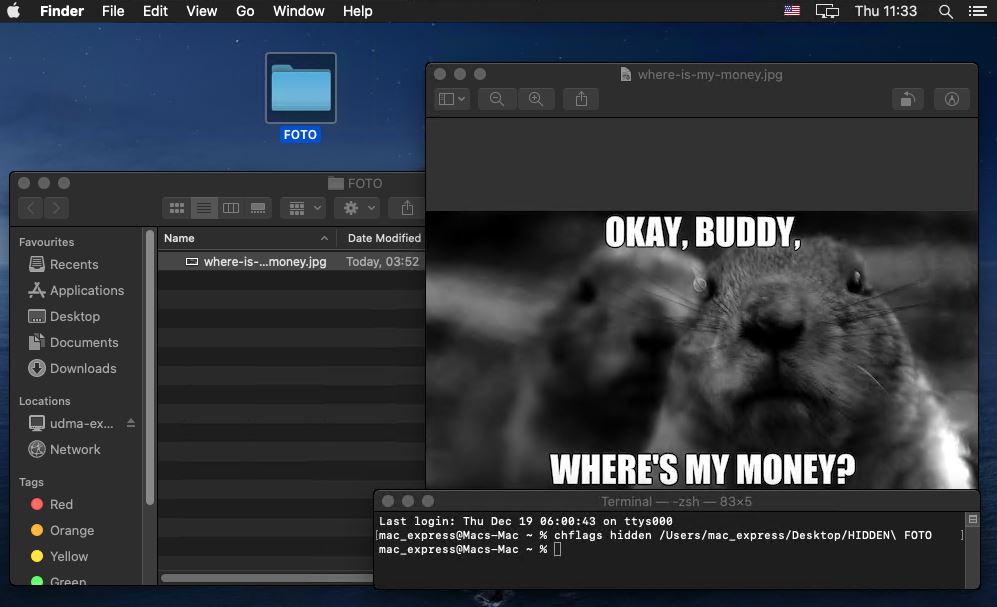

✕Скрытие папок или файлов

Самый простой способ одурачивания, который по сей день используется. Название оригинальной папки изменяется на произвольный, а сами атрибуты каталога и файлов заменяются на "скрытый" или "системный" в зависимости от операционной системы. Таким же образом поступают вирусы: подменяя оригинальные папки, ярлыками на исполняющий вредоносный код программу.

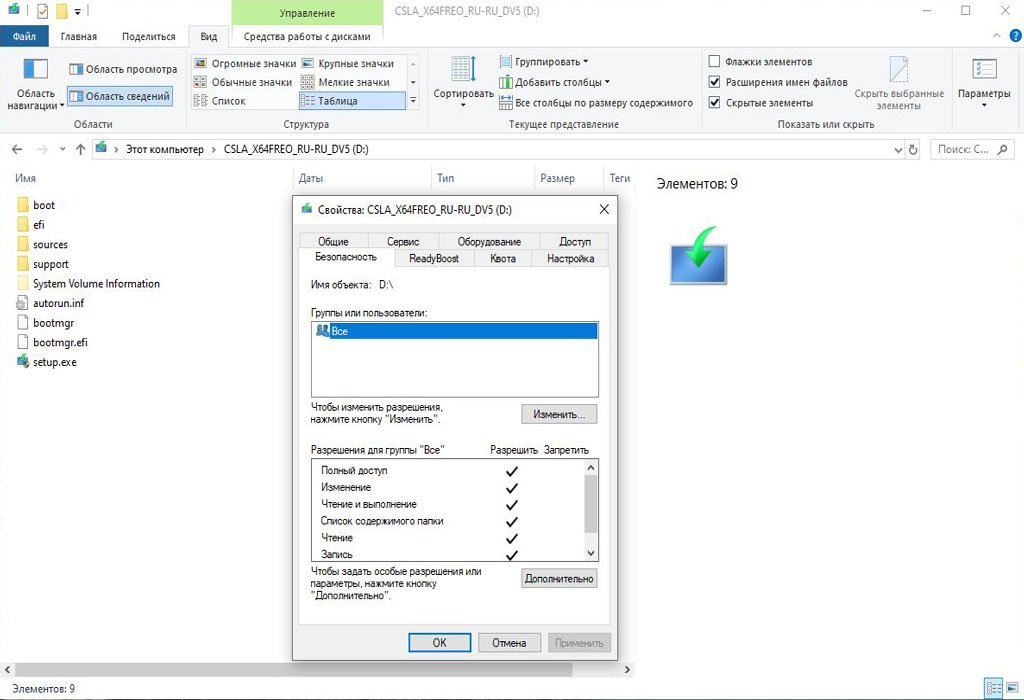

Изменение прав безопасности (каталога/диска)

Еще один крайне редкий и малоэффективный способ т.к. виден новый владелец и без особого труда вы можете сменить его обратно (через аудит). Но каким бы простым он ни был, неопытного пользователя это может поставить в тупик.На фото пользователь «ВСЕ» заменён на «UDMA», что приводит к возникновению ошибки «Нет доступа к H:\» при подключении к компьютеру под другим пользователем.

Элементы администрирования и утилиты

Каждый IT-шник со школьных лет слышал о правах пользователя и скрытых каталогах. Но не каждый думал, что эти навыки возможно использовать для развода ни в чем не повинных username. Тем не менее это так! Блокировка доступа к папкам или диску, путем замещения прав доступа. Скрытие каталогов и разделов, добавлением символа «$» (для windows-сред) или «.» для (для unix-сред) перед названием. Это самые популярные методы вирусов и программ вымогателей былых лет.

Так же в арсенале ремонтников с большой дороги, есть и различные утилиты, с которыми возможно не только лечить, но и калечить.

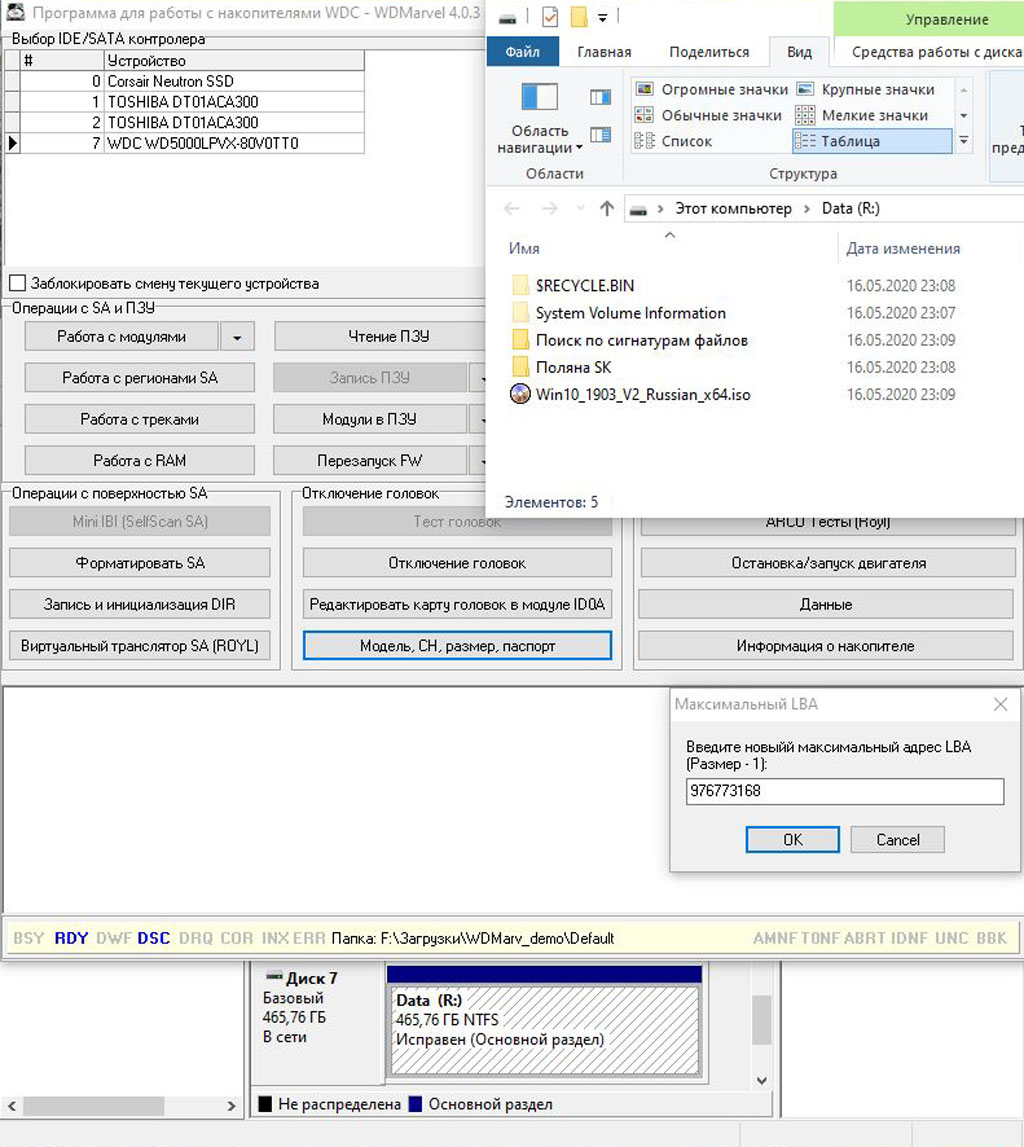

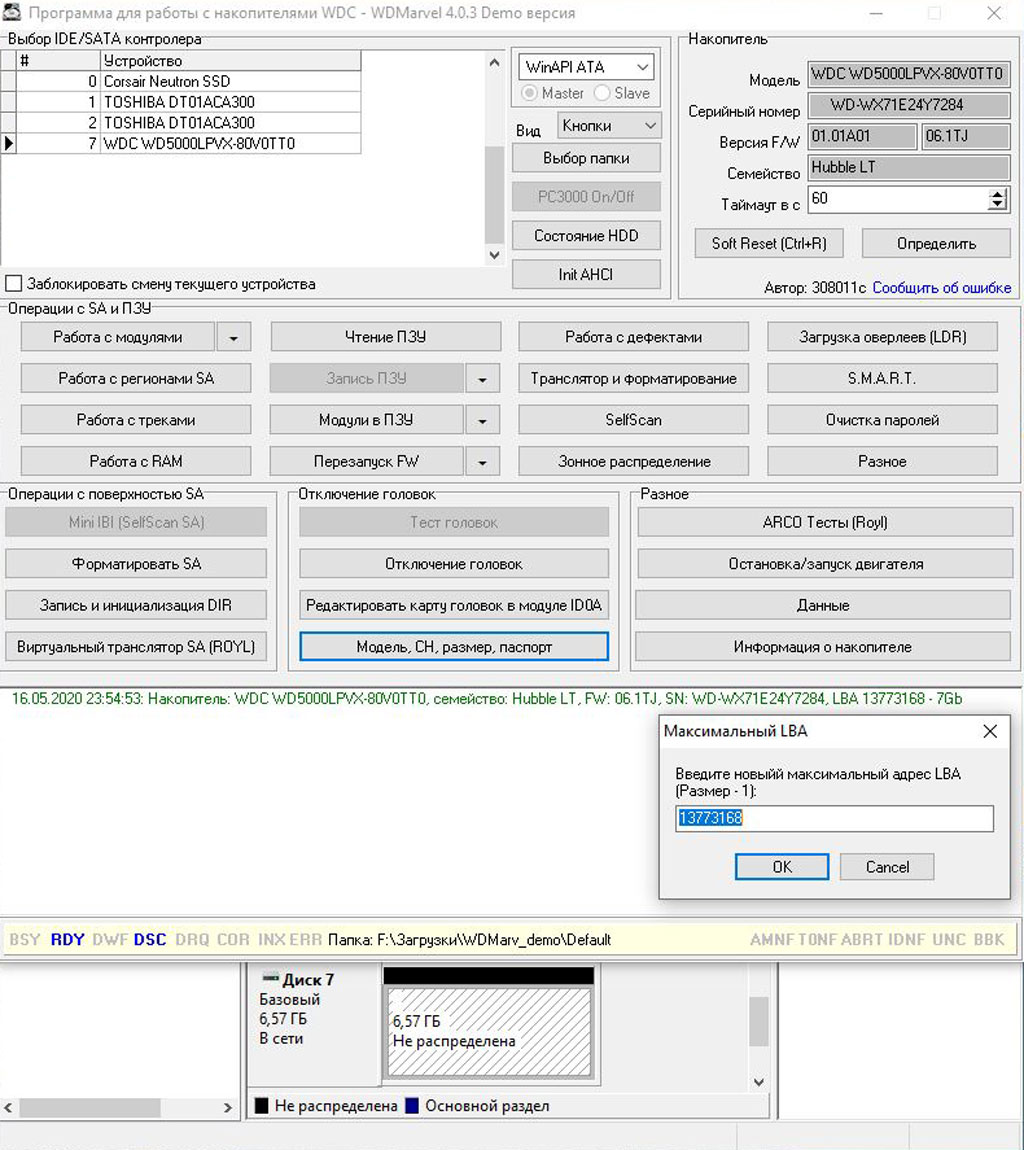

Редактирование максимального размер диска LBA

Данный фокус стало возможным провернуть благодаря утилите WDMarvel. Даже в бесплатной версии можно найти полезные «кнопки». Сменив значение максимального LBA, накопитель после перезагрузки уже не будет отображать реальный размер пространства и разделы. Такие шалости могут привести к очень печальным последствиям, так как владелец, попросту может отформатировать диск. А с учетом новых реалий (trim) это приведёт к частичной или полной утрате данных.На фото максимальный lba сокращен c 976773168 до 13773168. В результате размер рабочего пространства диска сократился, а раздел отображается некорректно.

Выводы:

К большому счастью пострадавших, вышеприведённые примеры обратимы! Главная задача этих «методов» испугать жертву, а дальше как пойдёт. И тут главное не поддаваться паники, а попытаться разобраться в том, что произошло. Проконсультироваться со знакомым IT-шником. Возможно ваша ситуация действительно такова или наоборот вас решили обмануть.Уровень «жадный филин»

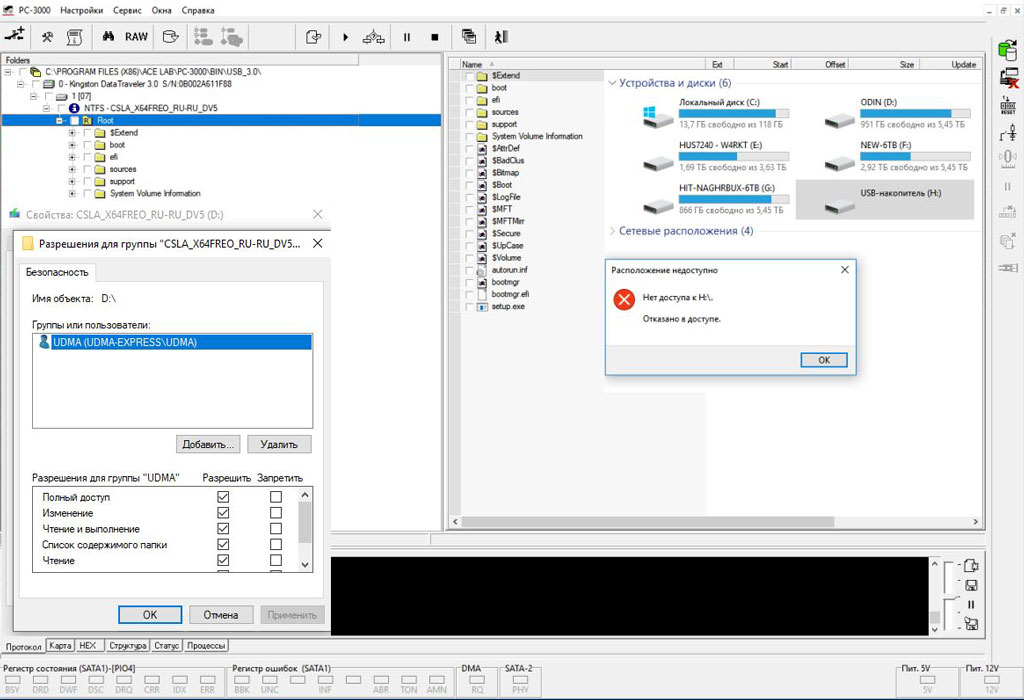

Данный уровень подразумевает, что пернатый обладает или имеет доступ к комплексам ACELAB, MRTLab с возможностью правки служебных модулей. А также и наличие термовоздушной паяльной станции.

Редактирование micro-JOG

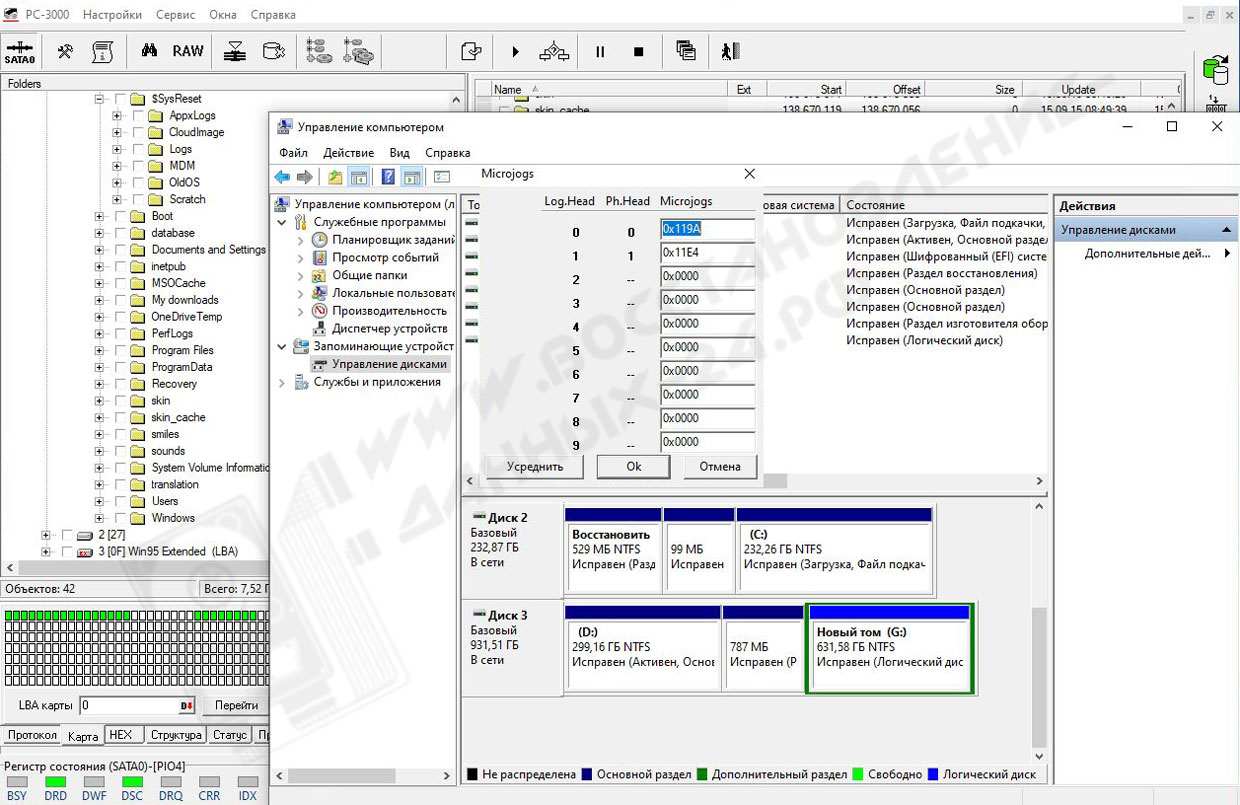

Micro-JOG - это параметр отвечающий за смещение (расстояние между головка чтения/записи) слайдера относительно трека. Поскольку донорский блок головок имеет свои значения, то «подгонка» этих параметров просто необходима. Если же изменить заводские параметры, на исправном накопителе, то это приведёт к появлению ошибок чтения/записи или к полной потере возможности накопителя выходить в готовность!На фото изменены значения micro-JOG для 0 головы, что привело к зависанию накопителя при обращении к таблице разделов расположенной по ней.

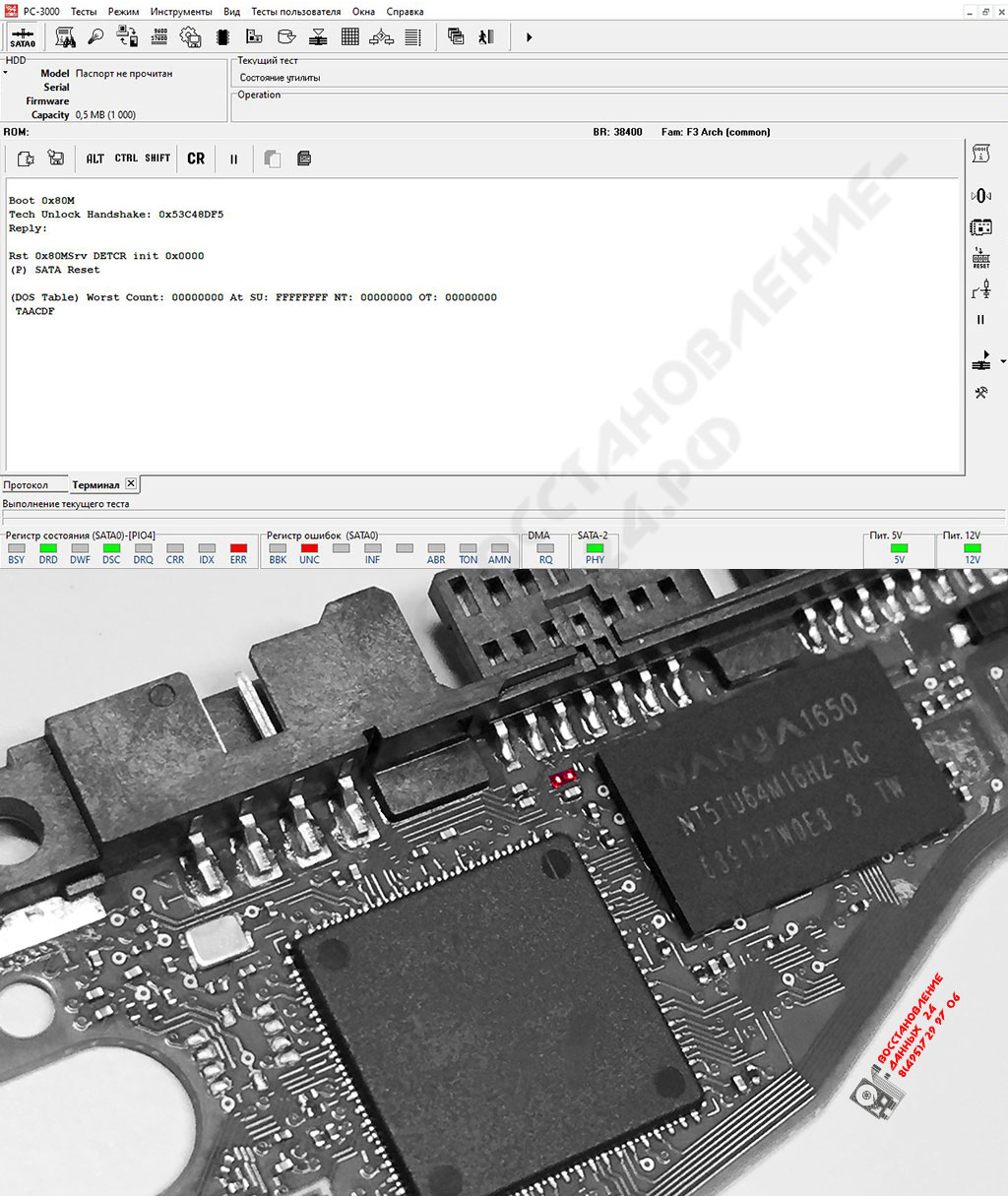

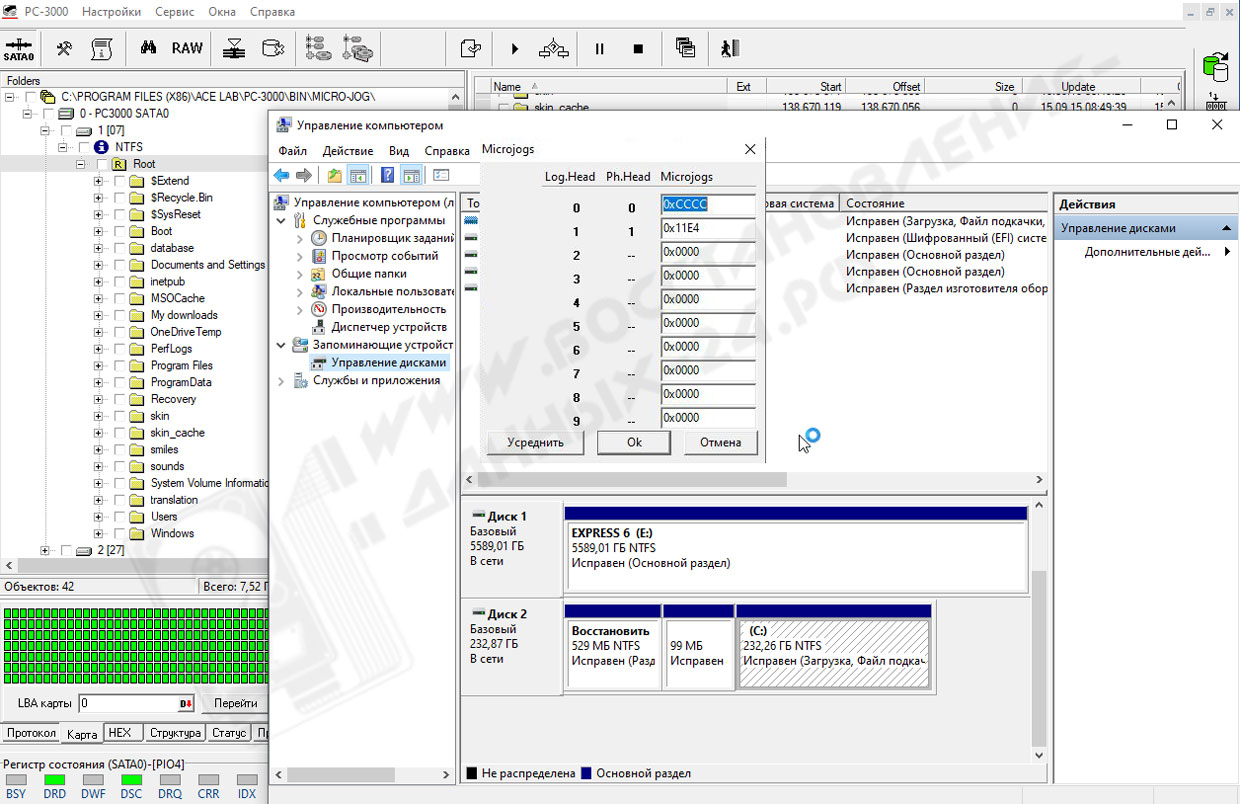

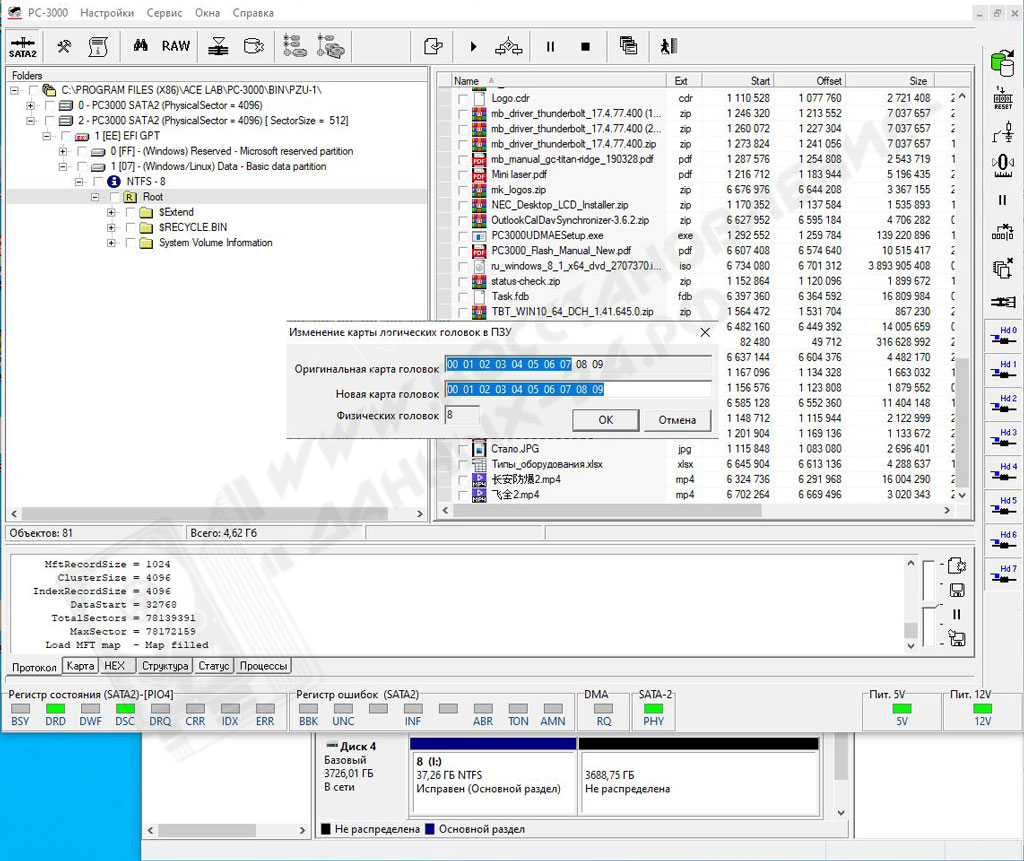

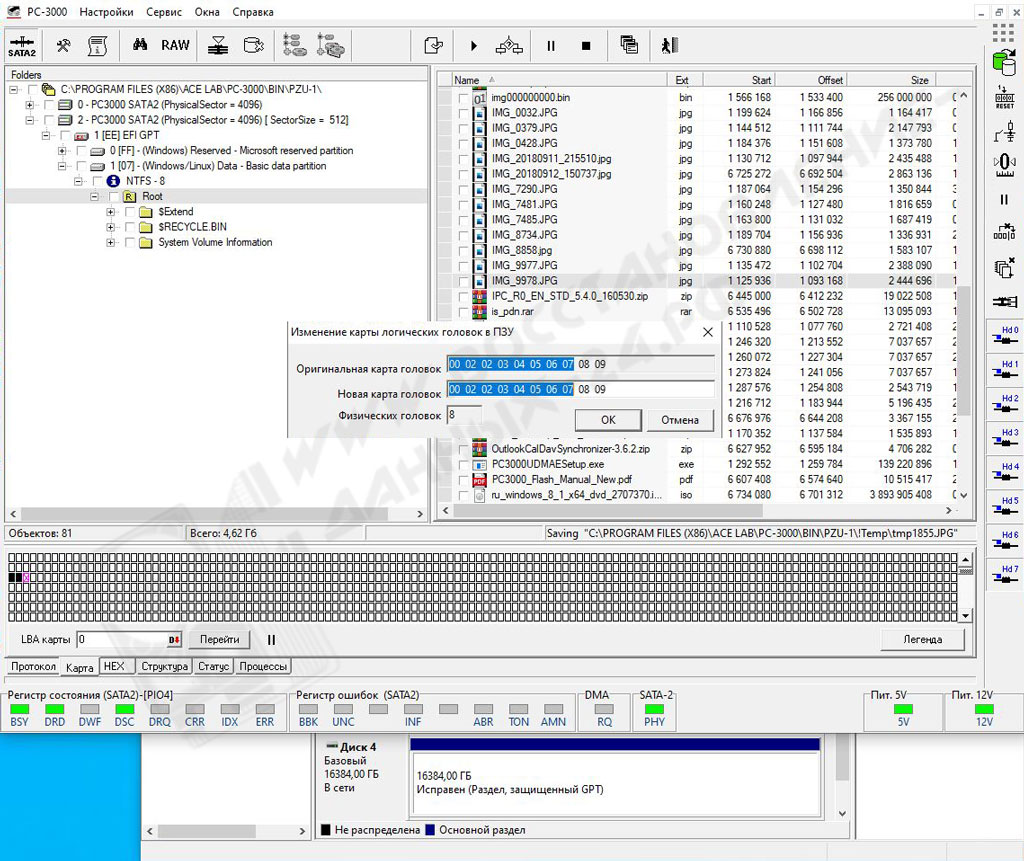

Правка карты голов в ПЗУ

Еще один метод диагностики жесткого диска при неисправности головок, который стал способом навязывать свои условия. Что будет если мы возьмём абсолютно исправный накопитель и «отключим» на нём голову? Правильно, он перестанет определяться в системе корректно, а в комплексе PC3000 мы увидим ошибки чтения при обращении к спаренной голове.На фото представлена карта со спаренной 1 и 2 головами. В результате чего мы наблюдаем некорректное отображение в проводнике Windows, а в комплексе PC3000 при обращении к 1 голове ошибки чтения.

Модификация служебной зоны накопителя

К сожалению, даже среди врачей встречаются «корнеплоды». Так и в нашей сфере, есть те, кто может повести себя непорядочно. А с учетом того, что даже на начальном уровне подготовки специалиста по восстановлению данных или ремонтника дисков, знаний по работе и благоустройству служебной зоны даётся достаточно, то для «бывалых» это действие производится машинально, при диагностике. И так, рассмотрим наиболее распространенные случаи, с которыми нам приходилось сталкиваться в практике - модификация служебных модулей «прошивки» накопителя. Большая часть описанных случаев, являются частью диагностики или адаптации донорских запчастей, что, впрочем, используется новичками для быстрой и более легкой наживы!

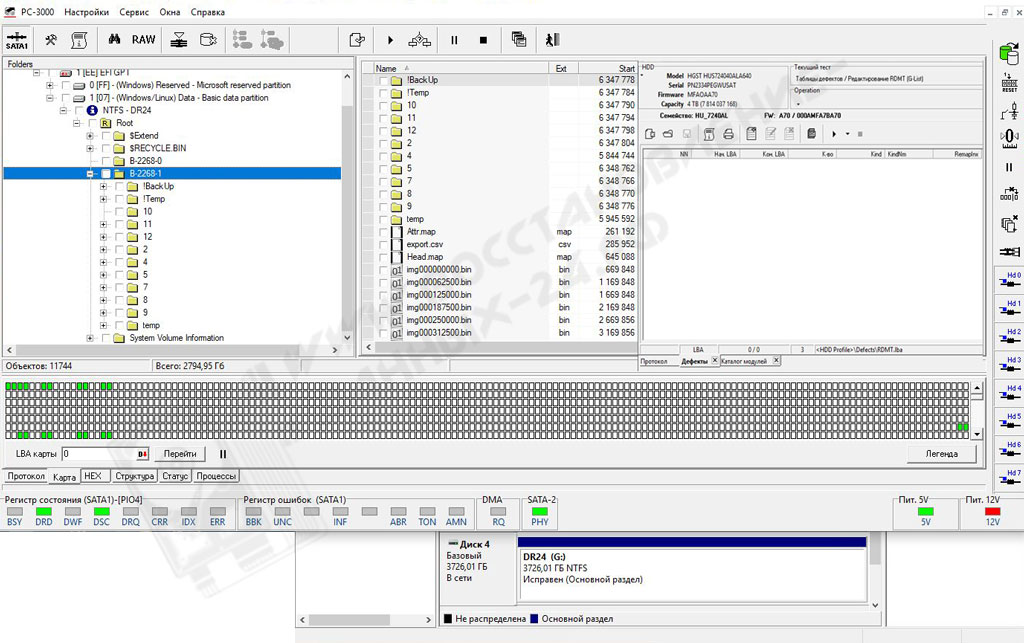

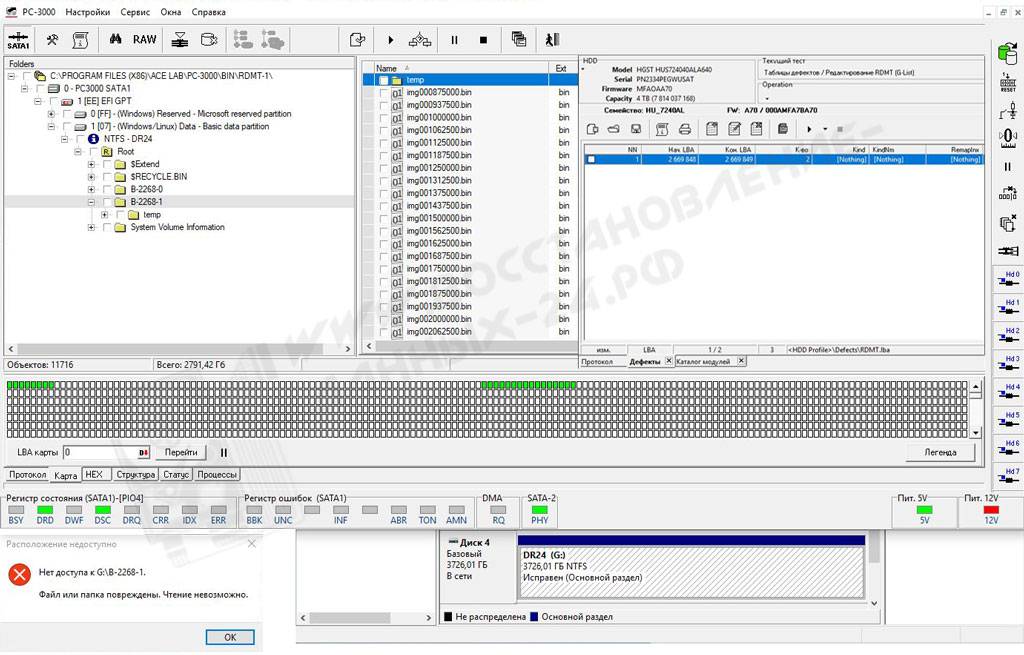

Модификация транслятора

Правка транслятора или дефект-листов, достаточно распространенное явление среди «новых/старых деятелей искусств». И смертельно неприятный момент для новых семейств жестких дисков основанных на черепичной магнитной записи. Получил более характерный вид со времен апогея культа «мухи сс» - когда каждый чих жесткого диска фирмы Seagate считался проблемой прошивки и никак иначе! С того самого времени повально пошли накопители с характерной проблемой - битый транслятор (модуля отвечающего за расположения пользовательских данных). Когда как на самом деле уже никаких мух и не ползало. Но ушлые «специалисты» всегда могли прикрыться таким понятием, а чтобы клиент далеко не ушел, правили этот несчастный модуль и накопитель впадал в ступор или выдавал искаженный вариант расположенной на нём информации. Так что следующий специалист, которому бы довелось диагностировать этот жесткий диск, выдавал тот же диагноз. Только вот починить этот модуль, не всегда удавалось. Что приводило к отправке клиента обратно, откуда он пришел. Либо к «наездам и выколачиванию» родного транслятора.На фото после добавления 1 записи (с начальным адресом папки 2268) в дефект-лист, в проводнике Windows, папка перестала открываться, а в комплексе PC3000 отображается частично, с сопровождением большого числа ошибок при чтении.

P.S.: Сейчас такие случаи практически не приносят, в связи со сложностями, которые и так возникают при работе с динамическим транслятором. Так что юный «вундеркинд» десять раз подумает прежде чем «тапнуть» кнопку изменить.